シングルサインオン(Azure AD)設定方法

概要

シングルサインオンは、複数のサービスを1つのパスワードで利用することができるため、パスワードを使い分けてログインする手間がなくなります。

COCOMITEでは以下のプロバイダに対応しています。

・Microsoft Azure AD( →この説明 )

・Google Workspace

SSO設定した場合の注意事項

・1IDプロバイダにつき1ワークスペースのみの紐づけとなります。

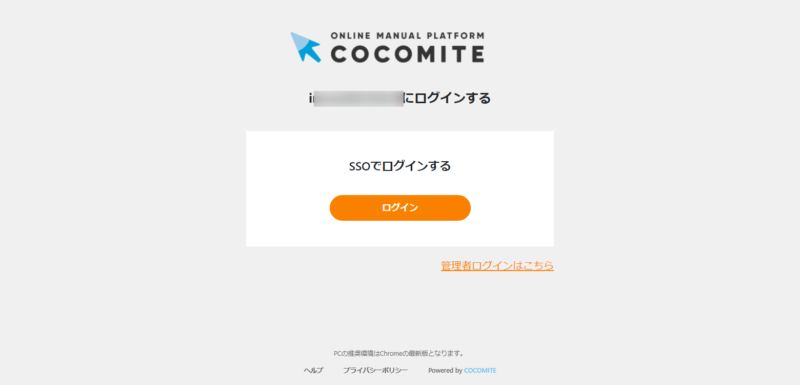

・ワークスペース管理者以外は通常のログインができなくなります。

・IDログインユーザーはCOCOMITEが使用できなくなります。

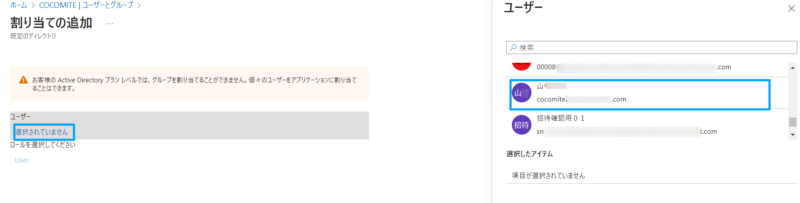

・事前にAzureに登録されているユーザーと同じメールアドレスで、COCOMITE招待~ログインまでを完了しておく必要があります。

※ご利用希望の場合は、COCOMITEのお問い合わせよりご連絡ください。

【設定の流れ】

①ワークスペース管理者:

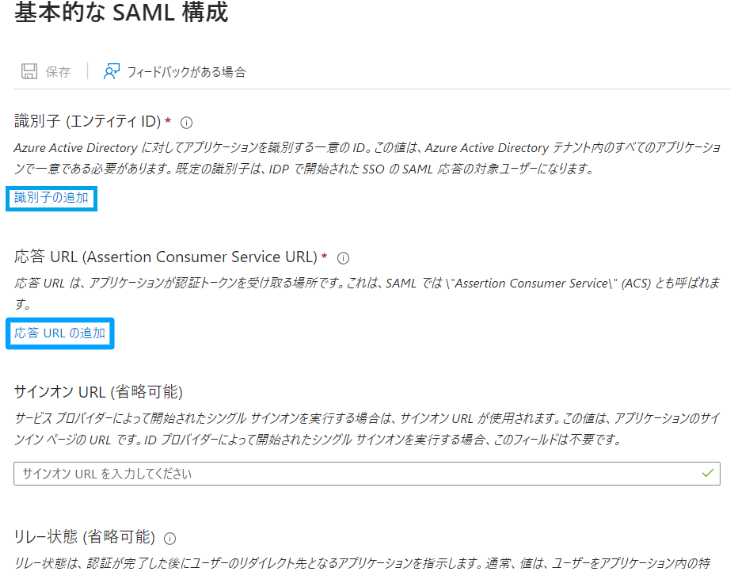

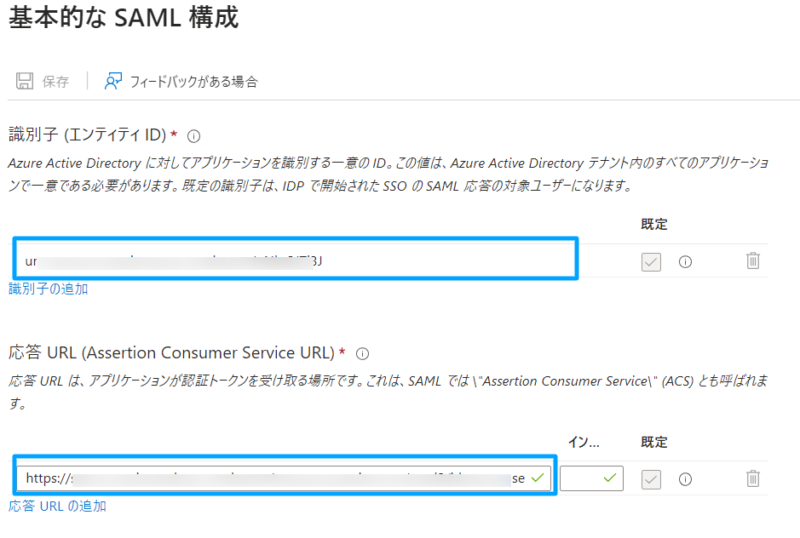

COCOMITEの「エンティティID」・「応答URL(ACS)」を取得し、Azure設定者に連携します。

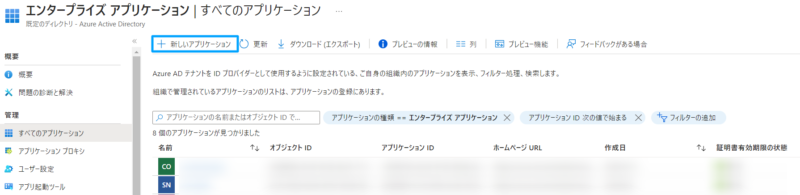

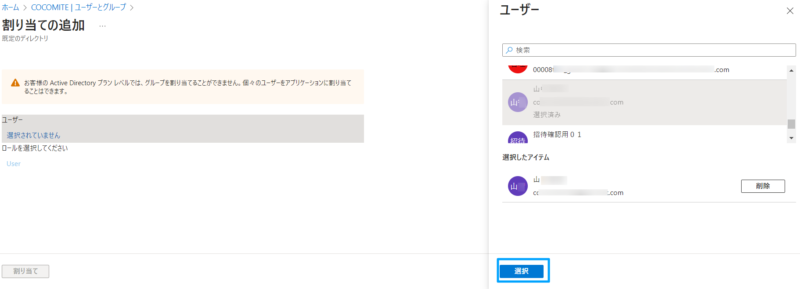

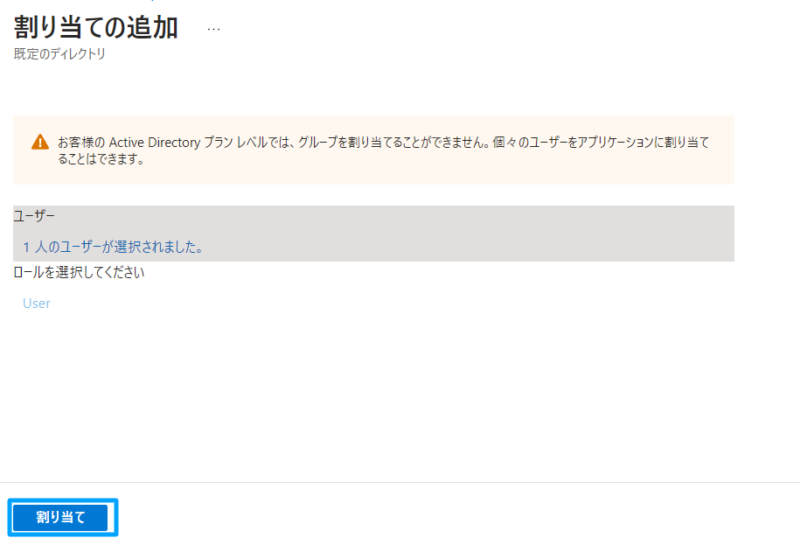

②Azure設定者:

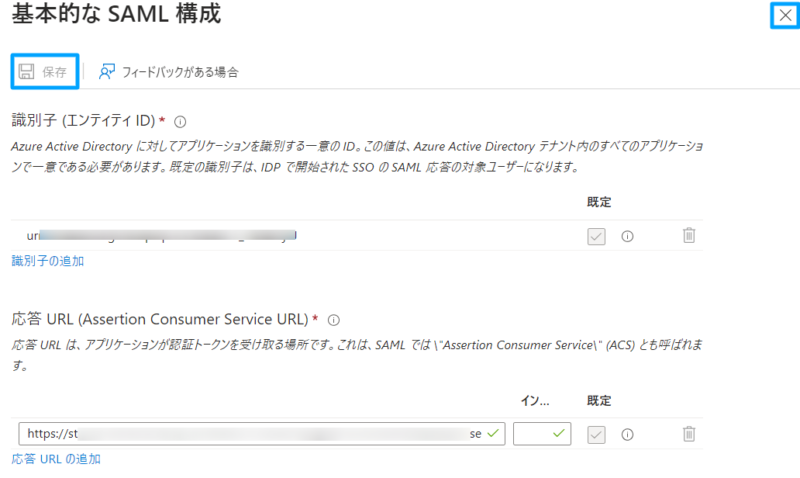

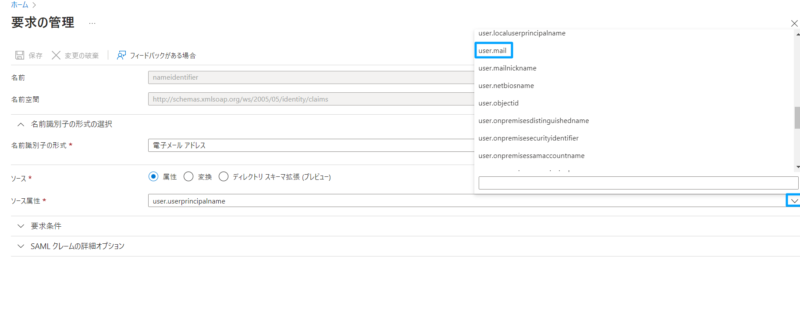

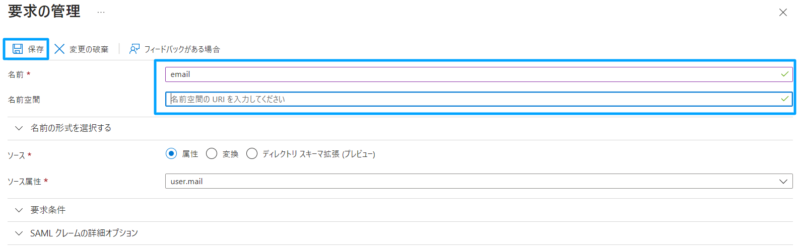

「エンティティID」・「応答URL(ACS)」を用いてAzure内にCOCOMITEアプリを作成します。

ワークスペース管理者に「フェデレーション メタデータ URL」を連携します。

③ワークスペース管理者:

「フェデレーション メタデータ URL」をCOCOMITEに設定し、SSO設定を有効にします。

以下に詳細を記載します。

STEP.1COCOMITEのSAMLサービス設定情報を取得する(ワークスペース管理者)

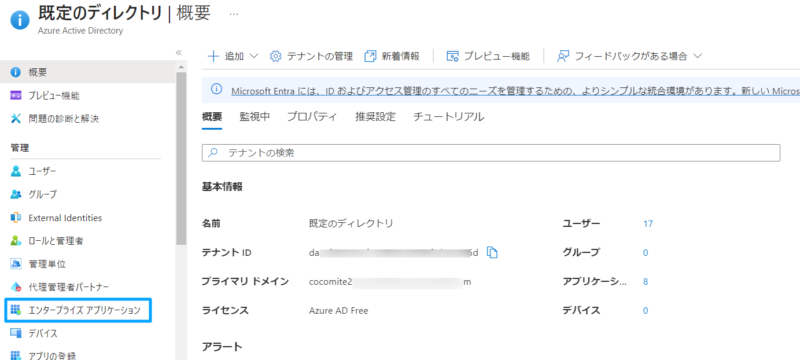

STEP.2Microsoft Azureの設定をする(Azure設定者)

STEP.2-1Microsoft Azureへログインする

https://portal.azure.com/ へ移動してAzureへログインします。